miércoles, 22 de abril de 2015

8.5.1:Descripción de las topologías LAN

Una topología física define el modo en que se conectan computadoras, impresoras y otros dispositivos a una red. Una topología lógica describe la forma en que el host accede al medio y se comunica en la red. El tipo de topología determina las capacidades de la red, por ejemplo: facilidad de configuración, velocidad y longitudes de cables.

Topologías físicas:

Topologías físicas:

8.5: Descripción de las arquitecturas y topologías de red LAN

Hay dos tipos de topologías de LAN: la física y la lógica. Una topología física, que se muestra en la Figura 1, es la distribución física de los componentes de la red. Una topología lógica, que se muestra en la Figura 2, determina la forma en que los hosts se comunican a través de un medio, como un cable o las ondas de aire. Por lo general, las topologías se representan como diagramas de red.

Una arquitectura LAN se crea en torno a una topología. La arquitectura LAN comprende todos los componentes que forman la estructura de un sistema de comunicación. Estos componentes incluyen el hardware, el software, los protocolos y la secuencia de operaciones.

8.4.2: Identificación de nombres, propósitos y características de los cables de red comunes

Debe conocer el tipo de cable que se debe utilizar en los distintos casos para poder instalar los cables correctos para el trabajo. También debe saber resolver los problemas que se presenten:

Cable coaxial: El cable coaxial es un cable con núcleo de cobre envuelto en un blindaje grueso. Se utiliza para conectar computadoras en una red. Existen diversos tipos de cable coaxial:

Cable coaxial: El cable coaxial es un cable con núcleo de cobre envuelto en un blindaje grueso. Se utiliza para conectar computadoras en una red. Existen diversos tipos de cable coaxial:

Thicknet o 10BASE5: Cable coaxial que se utilizaba en redes y funcionaba a 10 megabits por segundo con una longitud máxima de 500 m.

Thinnet 10BASE2: Cable coaxial que se utilizaba en redes y funcionaba a 10 megabits por segundo con una longitud máxima de 185 m.

RG-59: El más comúnmente utilizado para la televisión por cable en los Estados Unidos.

RG-6: Cable de mayor calidad que RG-59, con más ancho de banda y menos propensión a interferencia.

Cable de fibra óptica: Una fibra óptica es un conductor de cristal o plástico que transmite información mediante el uso de luz. El cable de fibra óptica, que se muestra en la Figura 3, tiene una o más fibras ópticas envueltas en un revestimiento. Debido a que está hecho de cristal, el cable de fibra óptica no se ve afectado por la interferencia electromagnética ni por la interferencia de radiofrecuencia. Todas las señales se transforman en pulsos de luz para ingresar al cable y se vuelven a transformar en señales eléctricas cuando salen de él. Esto implica que el cable de fibra óptica puede emitir señales que son más claras, pueden llegar más lejos y puede tener más ancho de banda que el cable fabricado con cobre u otros metales.

El cable de fibra óptica puede alcanzar distancias de varias millas o kilómetros antes de que la señal deba regenerarse. El cable de fibra óptica es generalmente más costoso que el cable de cobre, y los conectores son más costosos y difíciles de ensamblar. Los conectores comunes para las redes de fibra óptica son SC, ST y LC. Estos tres tipos de conectores de fibra óptica son half-duplex, lo que permite que los datos circulen en una sola dirección. Por lo tanto, se precisan dos cables.

Par trenzado: es un tipo de cableado de cobre que se utiliza para las comunicaciones telefónicas y la mayoría de las redes Ethernet. Un par de hilos forma un circuito que transmite datos. El par está trenzado para proporcionar protección contra crosstalk, que es el ruido generado por pares de hilos adyacentes en el cable. Los pares de hilos de cobre están envueltos en un aislamiento de plástico con codificación de color y trenzados entre sí. Un revestimiento exterior protege los paquetes de pares trenzados.

Cuando circula electricidad por un hilo de cobre, se crea un campo magnético alrededor del hilo. Un circuito tiene dos hilos y, en un circuito, los dos hilos tienen campos magnéticos opuestos. Cuando los dos hilos del circuito se encuentran uno al lado del otro, los campos magnéticos se cancelan mutuamente. Esto se denomina efecto de cancelación. Sin el efecto de cancelación, las comunicaciones de la red se ralentizan debido a la interferencia que originan los campos magnéticos.

tipos de cable par trenzado:

- Par trenzado no blindado (UTP)

- Par trenzado blindado (STP)

Cable coaxial: El cable coaxial es un cable con núcleo de cobre envuelto en un blindaje grueso. Se utiliza para conectar computadoras en una red. Existen diversos tipos de cable coaxial:

Cable coaxial: El cable coaxial es un cable con núcleo de cobre envuelto en un blindaje grueso. Se utiliza para conectar computadoras en una red. Existen diversos tipos de cable coaxial:Thicknet o 10BASE5: Cable coaxial que se utilizaba en redes y funcionaba a 10 megabits por segundo con una longitud máxima de 500 m.

Thinnet 10BASE2: Cable coaxial que se utilizaba en redes y funcionaba a 10 megabits por segundo con una longitud máxima de 185 m.

RG-59: El más comúnmente utilizado para la televisión por cable en los Estados Unidos.

RG-6: Cable de mayor calidad que RG-59, con más ancho de banda y menos propensión a interferencia.

Cable de fibra óptica: Una fibra óptica es un conductor de cristal o plástico que transmite información mediante el uso de luz. El cable de fibra óptica, que se muestra en la Figura 3, tiene una o más fibras ópticas envueltas en un revestimiento. Debido a que está hecho de cristal, el cable de fibra óptica no se ve afectado por la interferencia electromagnética ni por la interferencia de radiofrecuencia. Todas las señales se transforman en pulsos de luz para ingresar al cable y se vuelven a transformar en señales eléctricas cuando salen de él. Esto implica que el cable de fibra óptica puede emitir señales que son más claras, pueden llegar más lejos y puede tener más ancho de banda que el cable fabricado con cobre u otros metales.

El cable de fibra óptica puede alcanzar distancias de varias millas o kilómetros antes de que la señal deba regenerarse. El cable de fibra óptica es generalmente más costoso que el cable de cobre, y los conectores son más costosos y difíciles de ensamblar. Los conectores comunes para las redes de fibra óptica son SC, ST y LC. Estos tres tipos de conectores de fibra óptica son half-duplex, lo que permite que los datos circulen en una sola dirección. Por lo tanto, se precisan dos cables.

A continuación, se mencionan los dos tipos de cable de fibra óptica de cristal:

- Multimodo: Cable que tiene un núcleo más grueso que el cable monomodo. Es más fácil de realizar, puede usar fuentes de luz (LED) más simples y funciona bien en distancias de hasta unos pocos kilómetros.

- Monomodo: Cable que tiene un núcleo muy delgado. Es más difícil de realizar, usa láser como fuente de luz y puede transmitir señales a docenas de kilómetros con facilidad.

Hubs: son dispositivos que extienden el alcance de una red al recibir datos en un puerto y, luego, al regenerar los datos y enviarlos a todos los demás puertos. Este proceso implica que todo el tráfico de un dispositivo conectado al hub se envía a todos los demás dispositivos conectados al hub cada vez que el hub transmite datos. Esto genera una gran cantidad de tráfico en la red. Los hubs también se denominan concentradores porque actúan como punto de conexión central para una LAN.

Puentes y Switches: Los archivos se descomponen en pequeñas piezas de datos, denominadas paquetes, antes de ser transmitidos a través de la red. Este proceso permite la comprobación de errores y una retransmisión más fácil en caso de que se pierda o se dañe el paquete. La información de dirección se agrega al comienzo y al final de los paquetes antes de su transmisión. El paquete, junto con la información de dirección, se denomina trama.

Las redes LAN generalmente se dividen en secciones denominadas segmentos, de la misma manera que una empresa se divide en departamentos. Los límites de los segmentos se pueden definir con un puente. Un puente es un dispositivo que se utiliza para filtrar el tráfico de la red entre los segmentos de la LAN. Los puentes llevan un registro de todos los dispositivos en cada segmento al cual está conectado el puente. Cuando el puente recibe una trama, examina la dirección de destino a fin de determinar si la trama debe enviarse a un segmento distinto o si debe descartarse. Asimismo, el puente ayuda a mejorar el flujo de datos, ya que mantiene las tramas confinadas sólo al segmento al que pertenece la trama.

Los Switches, también se denominan puentes multipuerto. Es posible que un puente típico tenga sólo dos puertos para unir dos segmentos de la misma red. Un switch tiene varios puertos, según la cantidad de segmentos de red que se desee conectar. Un switch es un dispositivo más sofisticado que un puente. Un switch genera una tabla de las direcciones MAC de las computadoras que están conectadas a cada puerto. Cuando una trama llega a un puerto, el switch compara la información de dirección de la trama con su tabla de direcciones MAC. Luego, determina el puerto que se utilizará para enviar la trama.

Routers: Mientras que un switch conecta segmentos de una red, los routers, que se muestran en la Figura, son dispositivos que conectan redes completas entre sí. Los switches utilizan direcciones MAC para enviar una trama dentro de una misma red. Los routers utilizan direcciones IP para enviar tramas a otras redes. Un router puede ser una computadora con un software de red especial instalado o un dispositivo creado por fabricantes de equipos de red. Los routers contienen tablas de direcciones IP junto con las rutas de destino óptimas a otras redes.

Puntos de acceso inalámbrico: Los puntos de acceso inalámbrico, que se muestran en la Figura, proporcionan acceso de red a los dispositivos inalámbricos, como las computadoras portátiles y los asistentes digitales personales (PDA). El punto de acceso inalámbrico utiliza ondas de radio para comunicarse con radios en computadoras, PDA y otros puntos de acceso inalámbrico. Un punto de acceso tiene un alcance de cobertura limitado. Las grandes redes precisan varios puntos de acceso para proporcionar una cobertura inalámbrica adecuada.

Dispositivos multipropósito: Existen dispositivos de red que realizan más de una función. Resulta más cómodo adquirir y configurar un dispositivo que satisfaga todas sus necesidades que comprar un dispositivo para cada función. Esto resulta más evidente para el usuario doméstico. Para el hogar, el usuario preferiría un dispositivo multipropósito antes que un switch, un router y un punto de acceso inalámbrico. Un ejemplo de dispositivo multipropósito es Linksys 300N, que se muestra en la Figura:

Puentes y Switches: Los archivos se descomponen en pequeñas piezas de datos, denominadas paquetes, antes de ser transmitidos a través de la red. Este proceso permite la comprobación de errores y una retransmisión más fácil en caso de que se pierda o se dañe el paquete. La información de dirección se agrega al comienzo y al final de los paquetes antes de su transmisión. El paquete, junto con la información de dirección, se denomina trama.

Las redes LAN generalmente se dividen en secciones denominadas segmentos, de la misma manera que una empresa se divide en departamentos. Los límites de los segmentos se pueden definir con un puente. Un puente es un dispositivo que se utiliza para filtrar el tráfico de la red entre los segmentos de la LAN. Los puentes llevan un registro de todos los dispositivos en cada segmento al cual está conectado el puente. Cuando el puente recibe una trama, examina la dirección de destino a fin de determinar si la trama debe enviarse a un segmento distinto o si debe descartarse. Asimismo, el puente ayuda a mejorar el flujo de datos, ya que mantiene las tramas confinadas sólo al segmento al que pertenece la trama.

Los Switches, también se denominan puentes multipuerto. Es posible que un puente típico tenga sólo dos puertos para unir dos segmentos de la misma red. Un switch tiene varios puertos, según la cantidad de segmentos de red que se desee conectar. Un switch es un dispositivo más sofisticado que un puente. Un switch genera una tabla de las direcciones MAC de las computadoras que están conectadas a cada puerto. Cuando una trama llega a un puerto, el switch compara la información de dirección de la trama con su tabla de direcciones MAC. Luego, determina el puerto que se utilizará para enviar la trama.

8.4: Descripción de los componentes físicos de una red

- Computadoras

- Hubs

- Switches

- Routers

- Puntos de acceso inalámbrico

- Par trenzado

- Cableado de fibra óptica

- Ondas de radio

8.3.5: Definición de ICMP

Los dispositivos conectados en una red utilizan el protocolo de mensajes de control de Internet (ICMP) para enviar mensajes de control y de error a las computadoras y a los servidores. Existen varios usos para ICMP, como anuncios de errores de la red, anuncios de congestión de la red y resolución de problemas.

El buscador de paquetes de Internet (ping) se suele utilizar para probar las conexiones entre computadoras. El ping es una utilidad de línea de comandos simple, pero muy útil, que se utiliza para determinar si se puede acceder a una dirección IP específica. Puede hacer ping a la dirección IP para comprobar la conectividad IP. El ping funciona mediante el envío de solicitud de eco de ICMP a una computadora de destino o a otro dispositivo de red. Luego, el dispositivo receptor envía un mensaje de respuesta de eco de ICMP para confirmar la conectividad.

El ping constituye una herramienta para la resolución de problemas que se utiliza para determinar la conectividad básica. Se envían cuatro solicitudes de eco de ICMP (pings) a la computadora de destino. Si se puede alcanzar, la computadora de destino responde con cuatro respuestas de eco de ICMP. El porcentaje de respuestas exitosas puede ayudarlo a determinar la confiabilidad y la accesibilidad de la computadora de destino. PINCHA AQUÍ PARA SABER COMO HACER UN PING

El buscador de paquetes de Internet (ping) se suele utilizar para probar las conexiones entre computadoras. El ping es una utilidad de línea de comandos simple, pero muy útil, que se utiliza para determinar si se puede acceder a una dirección IP específica. Puede hacer ping a la dirección IP para comprobar la conectividad IP. El ping funciona mediante el envío de solicitud de eco de ICMP a una computadora de destino o a otro dispositivo de red. Luego, el dispositivo receptor envía un mensaje de respuesta de eco de ICMP para confirmar la conectividad.

El ping constituye una herramienta para la resolución de problemas que se utiliza para determinar la conectividad básica. Se envían cuatro solicitudes de eco de ICMP (pings) a la computadora de destino. Si se puede alcanzar, la computadora de destino responde con cuatro respuestas de eco de ICMP. El porcentaje de respuestas exitosas puede ayudarlo a determinar la confiabilidad y la accesibilidad de la computadora de destino. PINCHA AQUÍ PARA SABER COMO HACER UN PING

Se utilizan otros mensajes de ICMP para informar paquetes no entregados, datos en una red IP que incluyen direcciones IP de origen y de destino, y si un dispositivo está muy ocupado para manejar el paquete. Los datos, en forma de paquete, llegan a un router, que es un dispositivo de red que envía los paquetes de datos en las redes hacia sus destinos. Si el router no sabe adónde enviar el paquete, lo elimina. Luego, el router envía un mensaje de ICMP a la computadora emisora que le indica que se eliminaron los datos. Cuando un router está muy ocupado, puede enviar a la computadora emisora un mensaje de ICMP diferente que indica que debe reducir la velocidad porque la red está congestionada.

8.3.4: Descripción de las aplicaciones y los protocolos de Internet

Funciones principales de los protocolos:

- Identificar errores.

- Comprimir los datos.

- Decidir cómo deben enviarse los datos.

- Direccionar los datos.

- Decidir cómo anunciar los datos enviados y recibidos.

TCP/IP, La suite de protocolos TCP/IP se ha convertido en el estándar dominante para internetworking. TCP/IP representa un conjunto de estándares públicos que especifica cómo los paquetes de información se intercambian entre ordenadores a través de una o mas redes.

IPX/SPX, Intercambio de paquetes de internetworking/intercambio de paquete secuenciado es la suite de protocolos utilizada originalmente por el sistema operativo de red de Novell Corporations, NetWare. Brinda funciones similares a las que se incluyen en TCP/IP. Novel, en sus versiones actuales, es compatible con el conjunto de aplicaciones TCP/IP. Aún existe una gran base instalada de redes NetWare que sigue utilizando IPX/SPX.

NetBEUI, La interfaz de usuario NetBIOS extendida es un protocolo utilizado principalmente en redes pequeñas de Windows NT. NetBEUI no se puede enrutar ni utilizar con routers para la comunicación en una red grande. NetBEUI es ideal para redes peer-to-peer pequeñas que incluyen pocos ordenadores directamente conectados entre sí. Puede utilizarse junto con otro protocolo enrutable, como TCP/IP. Esto proporciona al administrador de red las ventajas del alto rendimineto de NetBEUI dentro de la red local y la capacidad de comunicarse más allá de la LAN a través de TCP/IP.

Apple Talk, Es una suite de protocolos para colocar en red ordenadores Macintosh. Esta compuesta por un completo conjunto de protocolos que abarcan las siete capas del modelo de referencia OSI. El protocolo Apple Talk fue diseñado para ser ejecutado en LocalTalk, la topología física de la LAN de Apple, y en los pincipales tipos de LAN, sobre todo Ethernet y Token Ring.

HTTP, El protocolo de transferencia de hipertexto rige la manera en que se intercambian los archivos, como texto, gráficos, sonidos y vídeo, en la World Wide Wep (WWW). El grupo de trabajo de ingeniería de Internet (IETF, Internet Engineering Task Force) desarrolló los estándares para HTTP.

FTP, El protocolo de transferencia de archivos es un protocolo que ofrece servicios para la transferencia y la manipulacion de achivos. El FTP permite conexiones múltiples y simultaneas con sistemas de archivos remotos.

SSH, El host Secure Socket se utiliza para conectarse de manera segura a un ordenador remoto.

TELNET, Telnet es una aplicación que se utiliza para conectarse a un ordenador remoto, pero carece de funciones de seguridad.

POP, El protocolo de oficina de correos se utiliza para descargar correo electrónico de un servidor de correo remoto.

IMAP, El protocolo de acceso a mensajes de Internet también se utiliza para descargar correo electrónico de un servidor de correo remoto.

SMTP, El protocolo simple de transferencia de correo (SMTP) se utiliza para enviar un correo electrónico a un servidor de correo remoto.

TELNET, Telnet es una aplicación que se utiliza para conectarse a un ordenador remoto, pero carece de funciones de seguridad.

POP, El protocolo de oficina de correos se utiliza para descargar correo electrónico de un servidor de correo remoto.

IMAP, El protocolo de acceso a mensajes de Internet también se utiliza para descargar correo electrónico de un servidor de correo remoto.

SMTP, El protocolo simple de transferencia de correo (SMTP) se utiliza para enviar un correo electrónico a un servidor de correo remoto.

lunes, 20 de abril de 2015

8.3.3: Definición de DHCP

(DHCP) es una utilidad de software que se utiliza para asignar las direcciones IP a los dispositivos de red de modo dinámico. El proceso dinámico elimina la necesidad de asignar las direcciones IP manualmente. Se puede instalar un servidor de DHCP y se pueden configurar los hosts de manera que obtengan una dirección IP automáticamente. Cuando un ordenador está configurado para obtener una dirección IP automáticamente, todas las demás casillas de configuración de dirección IP aparecen atenuadas.

Si no se le a podido asignar una dirección IP el sistema operativo Windows asignará automáticamente una privada Si se asigna una dirección IP a su ordenador en el intervalo de 169.254.0.0 a 169.254.255.255, su ordenador sólo podrá comunicarse con otros ordenadores que se encuentren en el mismo intervalo. Estas direcciones privadas pueden ser útiles, por ejemplo, en una práctica de laboratorio en la que se desee evitar el acceso fuera de la red. Esta función del sistema operativo se denomina direccionamiento IP privado automático (APIPA). APIPA solicitará continuamente una dirección IP de un servidor de DHCP para su ordenador.

Puede asignar a los host:

- Dirección IP

- Máscara de subred

- Gateway por defecto

- Valores opcionales, como una dirección de servidor del sistema de nombres de dominios (DNS)

Si no se le a podido asignar una dirección IP el sistema operativo Windows asignará automáticamente una privada Si se asigna una dirección IP a su ordenador en el intervalo de 169.254.0.0 a 169.254.255.255, su ordenador sólo podrá comunicarse con otros ordenadores que se encuentren en el mismo intervalo. Estas direcciones privadas pueden ser útiles, por ejemplo, en una práctica de laboratorio en la que se desee evitar el acceso fuera de la red. Esta función del sistema operativo se denomina direccionamiento IP privado automático (APIPA). APIPA solicitará continuamente una dirección IP de un servidor de DHCP para su ordenador.

viernes, 17 de abril de 2015

8.3.2: Descripción del direccionamiento IP

Una dirección IP es un número que se utiliza para identificar un dispositivo en la red. Cada dispositivo conectado en una red debe tener una dirección IP exclusiva para poder comunicarse con otros dispositivos de la red. Los dispositivos de red son dispositivos que trasladan datos en la red, incluso hubs, switches y routers. En una LAN, cada uno de los host y de los dispositivos de red debe tener una dirección IP dentro de la misma red para poder comunicarse entre sí.

Cinco grupos de dirección IP:

La dirección IP no se puede cambiar y tampoco la dirección física (NIC), puedes cambiarla pero comprando e instalando otra.

Un administrador le asigna a cada host una dirección IP. La dirección IP consiste en una serie de 32 bits binarios (unos y ceros). Resulta muy difícil para las personas leer una dirección IP binaria. Por ello, los 32 bits se agrupan en cuatro bytes de 8 bits, denominados octetos. Una dirección IP, incluso en este formato agrupado, es difícil de leer, escribir y recordar; por lo tanto, cada octeto se presenta como su valor decimal, separado por un punto. Este formato se denomina notación decimal punteada.

Cinco grupos de dirección IP:

- Clase A: Grandes redes, implementadas por grandes empresas y algunos países.

- Clase B: Redes medianas, implementadas por universidades.

- Clase C: Pequeñas redes, implementadas por ISP para las suscripciones de clientes.

- Clase D: Uso especial para multicasting.

- Clase E: Utilizada para pruebas experimentales.

Mascara subred

La máscara de subred se utiliza para indicar la porción de la red de una dirección IP. Al igual que la dirección IP, la máscara de subred es un número decimal punteado. Por lo general, todos los hosts de una LAN utilizan la misma máscara de subred.

- 255.0.0.0: Clase A, que indica que el primer octeto de la dirección IP es la porción de la red.

- 255.255.0.0: Clase B, que indica que los primeros dos octetos de la dirección IP es la porción de la red.

- 255.255.255.0: Clase C, que indica que los primeros tres octetos de la dirección IP es la porción de la red.

Configuración manual: En una red con pocos hosts, la configuración manual de cada dispositivo con la dirección IP correspondiente es fácil de realizar. Un administrador de red que comprende el direccionamiento IP debe asignar las direcciones y debe saber cómo elegir una dirección válida para una red específica.

Para especificar manualmente una dirección IP en un host, vaya a la opciones de TCP/IP en la ventana Propiedades correspondiente a la tarjeta de interfaz de red (NIC). La tarjeta NIC es el hardware que permite que una computadora se conecte a una red. Tiene una dirección denominada dirección de control de acceso al medio (MAC).

Diferencia entre una IP y una dirección MAC: La dirección MAC se utiliza para entregar tramas en la LAN, mientras que una dirección IP se utiliza para transportar tramas fuera de la LAN.

martes, 14 de abril de 2015

8.3.1: Explicación del ancho de banda y la transmisión de datos

El ancho de banda es la cantidad de datos que se pueden transmitir en un período de tiempo determinado. Cuando se envían datos en una red, se dividen en pequeñas porciones denominadas paquetes. Cada paquete contiene encabezados. Un encabezado constituye información que se agrega en cada paquete que contiene el origen y el destino del paquete. El tamaño del ancho de banda determina la cantidad de información que puede transmitirse.

El ancho de banda se mide en bits por segundo, Unidades de medida:

- bps: bits por segundo

- Kbps: kilobits por segundo

- Mbps: megabits por segundo

Un byte equivale a 8 bits y se abrevia con´´ B´´ mayúscula. Un MBps equivale a aproximadamente 8 MBps.

En la figura, se muestra cómo se puede comparar el ancho de banda con una autopista. En el ejemplo de la autopista, los datos. La cantidad de carriles representa la cantidad de vehiculos que pueden circular simultáneamente en la autopista.

Los datos que se transmiten en la red pueden circular en uno de tres modos:

SIMPLEX

El modo simplex, también denominado unidireccional, es una transmisión única, de una sola dirección. EJ: La señal se envía de una estación de TV a la TV de tu casa.

HALF-DUPLEX

Cuando los datos circulan en una sola dirección por vez, la transmisión se denomina half-duplex. En la transmisión half-duplex, el canal de comunicaciones permite alternar la transmisión en dos direcciones, pero no en ambas direcciones simultáneamente.EJ: Los walkie talkies cuando se presiona el botón la otra persona lo puede escuchar y para que la otra persona pueda hablar este tiene que soltar el botón porque si las personas en ambos extremos intentan hablar al mismo tiempo, no se establece ninguna de las transmisiones.

FULL-DUPLEX

Cuando los datos circulan en ambas direcciones a la vez, la transmisión se denomina full-duplex. EJ: Una conversación telefónica, ambas personas pueden hablar y escuchar al mismo tiempo. Las tecnologías de banda ancha, como la línea de suscriptor digital (DSL) y el cable, funcionan en modo full-duplex. Con una conexión DSL, los usuarios, por ejemplo, pueden descargar datos en la computadora y hablar por teléfono al mismo tiempo.8.2.5: Explicación de las redes cliente/servidor

En una red cliente/servidor, el cliente solicita información o servicios del servidor. Los servidores en una red cliente/servidor suelen realizar parte del trabajo de procesamiento para los equipos cliente; por ejemplo, la clasificación dentro de una base de datos antes de proporcionar sólo los registros que solicita el cliente.

Un ejemplo de una red cliente/servidor es un entorno corporativo en el que los empleados usan un servidor de correo electrónico de la empresa para enviar, recibir y guardar correo electrónico. El cliente de correo electrónico en la ordenador de un empleado emite una solicitud al servidor de correo electrónico para todo el correo electrónico no leído. El servidor responde mediante el envío al cliente del correo electrónico solicitado.

En un modelo cliente/servidor, los administradores de red rea

lizan el mantenimiento de los servidores. El administrador de red implementa las medidas de seguridad y las copias de seguridad de los datos. Asimismo, el administrador de red controla el acceso de los usuarios a los recursos de la red. Todos los datos que se encuentran en la red se almacenan en un servidor de archivo centralizado. Un servidor de impresión centralizado administra las impresoras compartidas de la red. Los usuarios de red con los permisos correspondientes pueden acceder a los datos y a las impresoras compartidas. Cada usuario debe proporcionar un nombre de usuario autorizado y una contraseña para poder acceder a los recursos de red para los cuales tiene autorización.

8.2.4: Explicación de las redes peer-to-peer

En una red peer-to-peer, los dispositivos están conectados directamente entre si, sin necesidad de contar con ningún dispositivo de red entre ellos.

Las redes peer-to-peer funcionan mejor en entornos con diez computadoras o menos. Dado que los usuarios individuales controlan sus propios ordenadores, no se necesita contratar un administrador de red dedicado.

Las redes peer-to-peer funcionan mejor en entornos con diez computadoras o menos. Dado que los usuarios individuales controlan sus propios ordenadores, no se necesita contratar un administrador de red dedicado.

Desventajas

- No existe una administración de red centralizada, lo que dificulta determinar quién controla los recursos de la red.

- No hay seguridad centralizada. Cada computadora debe utilizar medidas de seguridad individuales para la protección de los datos.

- La red resulta más compleja y difícil de administrar a medida que aumenta la cantidad de computadoras en la red.

- Es posible que no haya un almacenamiento centralizado de los datos. Se deben conservar individualmente copias de seguridad de los datos. Esta responsabilidad recae en los usuarios individuales.

lunes, 13 de abril de 2015

8.2.3: Descripción de una WLAN

(WLAN) red que sirve para transmitir y recibir datos mediante ondas de radio. En una WLAN, los dispositivos inalámbricos se conectan a puntos de acceso dentro de una área determinada. En lugar de proporcionar cables a todos los host de red, sólo el punto de acceso inalámbrico se conecta a la red con cables de cobre.

8.2.2: Descripción de WAN

(WAN) redes de área extensa, constituyen redes que conectan LAN en ubicaciones que se encuentran geográficamente separadas. Internet es el ejemplo más común de una WAN. Internet es una red WAn grande que se compone de millones de redes LAN interconctadas. Se utilizan proveedores de servicios de telecomunicaciones (TSP) para interconectar estas redes LAN en ubicaciones diferentes.

8.2.1: Descripción de LAN

(LAN) red de área local, es un grupo de dispositivos interconectados bajo el mismo control administrativo.

Es importante recordar que todas las redes locales dentro de una LAN se encuentra bajo un control administrativo que controla las políticas de seguridad control de acceso que se aplican a la red. Los dispositivos que se encuentran una LAN pueden estar físicamente cerca, pero esto no es obligatorio.

Es importante recordar que todas las redes locales dentro de una LAN se encuentra bajo un control administrativo que controla las políticas de seguridad control de acceso que se aplican a la red. Los dispositivos que se encuentran una LAN pueden estar físicamente cerca, pero esto no es obligatorio.

8.2: Descripción de los tipos de redes:

Las redes de datos evolucionan en cuanto a complejidad, uso y diseño.

Características

- El área a la que sirve.

- El modo en que se almacenan los datos.

- El modo en que se administran los recursos.

- El modo en que se organiza la red.

- El tipo de dispositivo de red empleados.

- El tipo de medios que se utilizan para conectar los dispositivos.

viernes, 10 de abril de 2015

8.1.2: Explicación de los beneficios de networking:

Se necesitan menos periféricos

Se pueden conectar muchos dispositivos en una red. Cada ordenador no necesita su impresora,escáner... Es posible configurar varios ordenadores en un solo periférico si esta conectado a la red.

Mayores capacidades de comunicación

Las redes ofrecen diversas herramientas de colaboración que pueden utilizarse para establecer comunicaciones entre los usuarios de la red.

Se evitan la duplicación y la corrupción de los archivos

Un servidor administra los recursos de la red. Los servidores almacenan los datos y los comparten con los usuarios de una red. Los datos confidenciales o importantes se pueden proteger y se comparte con a usuarios con permiso. Se puede utilizar un software de seguimiento de documento para evitar que lo sobrescriban o modifiquen.

Menor costo en la adquisición de licencias

Puede resultar costosas para ordenadores individuales. La licencia de sitio permite que un grupo de personas o toda una organización utilice la aplicación por una tarifa única.

Administración centralizada

Reduce la cantidad de personas que se necesita para administrar los dispositivos y los datos en la red. Los usuarios individuales no necesitan administrar sus propios datos y dispositivos. Un administrador controla los permisos, dispositivos y datos de la red.

Se conservan los recursos

jueves, 9 de abril de 2015

8.1.1: Definición de las redes de ordenadores

Una red de datos es un conjunto de dispositivos host conectados a una red. Host, es cualquier dispositivo que envía y recibe información en la red.

Diferencia entre un dispositivo host y un periférico:

Los periféricos suelen ser dispositivos que dependen de otros para funcionar como pueden ser, una impresora, ratón,teclado... Y un dispositivo host solo depende del el mismo si esta conectado a la red.

Tipos de dispositivos que se pueden conectar a la red:

- ordenadores de escritorio

- ordenadores portátiles

- Impresoras

- Escáneres

- Asistentes digitales personales (PDA)

- Teléfonos inteligentes

- Servidores de impresión y de archivo

Tipos de recursos que puede compartir una red:

- Servicios, como impresión o escaneo

- Espacio de almacenamiento en dispositivos extraibles, como discos duros o unidades ópticas.

- Aplicaciones, como bases de datos.

Se puede utilizar las redes para acceder a la información almacenada de otros dispositivos.

Los dispositivos se conectan mediante diversas conexiones:

- Cableado de cobre: utiliza señales eléctricas para transmitir los datos entre los dispositivos.

- Cableado de fibra óptica: utiliza cable de plástico o cristal, también denominado fibra, para transportar la información a medida que se emite luz

- Conexión inalámbrica: utiliza señales de radio, tecnologia infrarroja (láser) o transmisiones por satélite.

miércoles, 8 de abril de 2015

8.1: Explicación de los principios de networking

Las redes constituyen sistemas formados por enlaces. Los sitios Web que permiten que las personas creen enlaces entre sí con sus páginas se denominan sitios de redes sociales.

Tipos de redes:

- Sistema de entrega de correo

- Sistema de telefonía

- Sistema de transporte público

- Red corporativa de ordenadores

- Internet

domingo, 5 de abril de 2015

Juegos de guerra:

Es una película estadounidense de 1983, del género thriller, ciencia ficción, dirigida por John Badham. Protagonizada por Matthew Broderick, Ally Sheedy y John Wooden en los papeles principales.

El guion escrito por Lawrence Lasker y Walter F. Parkes está ambientado en los últimos años de la Guerra fría y cuenta la historia de un joven hacker que intenta infiltrarse en sistemas ajenos por simple curiosidad.

El guion escrito por Lawrence Lasker y Walter F. Parkes está ambientado en los últimos años de la Guerra fría y cuenta la historia de un joven hacker que intenta infiltrarse en sistemas ajenos por simple curiosidad.

¿Que me parece?

La película esta bien, pero es imposible introducirse dentro del sistema de un ordenador por vía de un teléfono.

¿Los pitidos del teléfono?

Para mi es la señal de que esta comunicando

¿Es posible hacer lo que hace ese chico?

si es posible,pero no por vías telefónicas,si no Hackeando el servidor de donde quiere entrar.

Errores informáticos: 3

Madre mía,desde cuando la memoria ram --conserva una constancia volátil de todas las acciones realizadas y todas las comunicaciones establecidas-- para los que no sepan volátil es un objeto o cosa que cambia constantemente, por eso como co** la información va a seguir hay.

Errores informáticos: 2

Vaya burrada --voy a crear una interfaz gráfica para localizar la IP-- madre mía como es posible rastrear una dirección IP así porque si, es imposible, al menos que le envíen un correo u otros fines.

Errores informáticos: 1

En este vídeo se ve de lejos que todo es una farsa ¿como buscan todo tan rápido?, me parece que es posible pero no tan rápido,en un minuto todo, mínimo se deberían tardar 2 o 3 horas en hacer todo eso en la vida real.

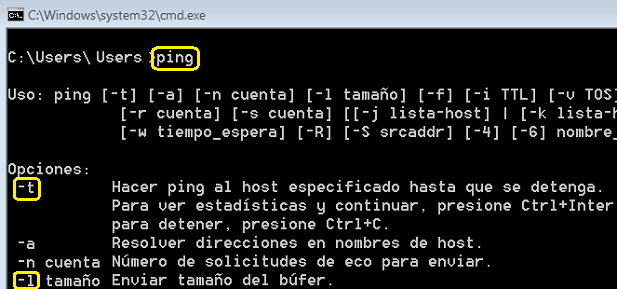

Mi primer truco hacker: PING

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpufEl principio de este ataque consiste simplemente en crear un datagrama IP cuyo tamaño total supere el máximo autorizado (65.536 bytes). Cuando un paquete con estas características se envía a un sistema que contiene una pila vulnerable de protocolos TCP/IP, éste produce la caída del sistema. Los (sistemas más modernos ya no son vulnerables a este tipo de ataque)

COMO HACER UN ATAQUE PING:

Ates de todo tendreis que tener la Dirección IP de su Victima(la podeís consiguir con un correo hasta con una foto que hos envíen), luego vais y abris la pantalla SIMBOLO DEL SISTEMA, ponemos ping, veremos las opciones de la función que empleamos.Lo que emplearemos para nuestro ping son "-t" y "-l". Con la -t mandamos el ping de forma repetida y continuada, y con la -l elegimos el peso de cada ping.

Ahora, con la IP de nuestra víctima, debemos teclear el nuevo comando que hará colapsar la página.El formato debe ser así: “ping 123.111.23.453 -t -l 15000″. Debéis cambiar la IP por la de vuestra víctima, y la cifra final es la cantidad de bytes que estáis enviando.

Si da un mensaje ¨Tiempo de espera agotad para esta solicitud¨ es que la cantidad de ping es muy grande, entonces iremos regulando la cantidad de ping,hasta encontrar la cantidad que soporta,hay es cuando debes hacer tu super ataque.

yo se que te has quedado así

e utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, - See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

se utiliza para saber cuando una máquina esta conectada a internet u otra red.

Este comando puede funcionar bajo DOS, enviando una cierta cantidad de paquetes denominados ICMP, causando en el equipo receptor una respuesta de paquetes también ICMP.

De esta forma, cualquier persona que tuviese en su poder nuestro numero IP,

haciendo un ping, podría saber si estamos conectados o no.

(El numero IP no es ni mas ni menos que un número que nos identifica

una computadora o dispositivo conectado a internet. Algo así como la

dirección del ordenador (o dispositivo) en internet).

- See more at: http://www.alegsa.com.ar/Notas/213.php#sthash.DhKpfzbQ.dpuf

Suscribirse a:

Entradas

(

Atom

)